]]>

红老外与克里斯

我赚钱了!! I Made Money!! 克里斯

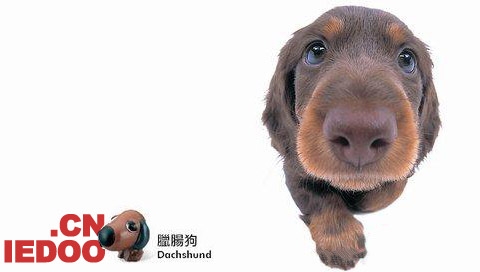

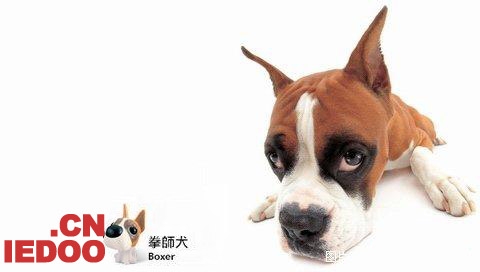

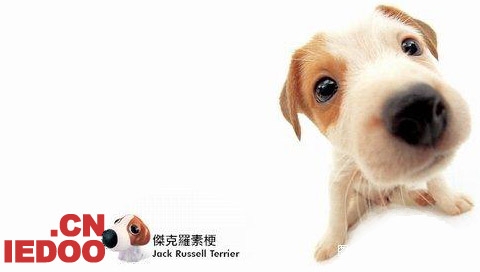

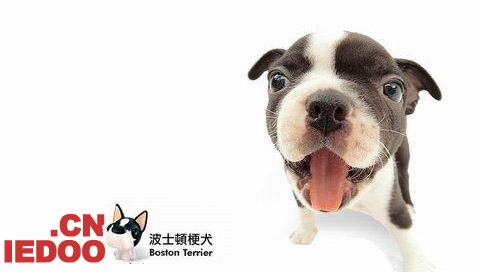

世界名犬的婴儿照

艳照事件后续[恶搞] -《兄弟之交》

.

Vitas – 青藏高原 & Krikom

果真,近来说我心爱的小V终于要来中国发展了. 特此宣传

WALL-E 姊妹篇 – Burn-E 预告短片

送人的一打话

一口气,不要放弃!

在网上筛选了近一月了,北闸口和花卉市场也都看过,只见到过三只很不纯的。价格虽便宜但看着就不喜欢。

后来只好寄望于网络,缩小到两个卖家,一个广州的,一个北京的。北京的卖家是自家养的,看着很用心,也给发了很多生活照,只是太小了,才一周多大。由于空运需满两月大,我也不想再等待了,选择了广州的卖家。这家也是和我最早联系的,也是河南老乡,感觉对狗狗很负责,想必会是好卖家把。交易完成了,第二天中午就能拿到狗。

于是带着开心与期望睡去。

4号,周二。

我在做着一个梦。被我妈急促的叫声惊醒。我知道出大事了。跑到姥姥的屋里,趴在姥姥身上哭。妈说姥姥走了。我只知道我没哭,其他该做什么也不知道了。我看了下手表,5点10分。妈接着给大姨,大舅,二舅打了电话。没几分钟之后大姨到了,进门问我叫救护车没,我说没。大姨说快跑去叫救护车。已多少年没在无人的马路上奔跑过了。接着我知道了,已经过世的人他们不管。医院的人说的。

亲人陆续到达,多是在不停的哭。直到上午十点多,我和舅舅,表哥,表弟抬着担架把姥姥送上了车。不是殡仪馆的车,舅舅的朋友找来的救护车。同样是开往殡仪馆的。我没有去。

我打出租到了民航大酒店,买了去新郑机场的车票。短信告诉我运狗狗的航班已经到了,我不能把它放在机场,我去取它。大巴停在航站楼5号候机厅门口,机场太大,走到货运处差不多要5,6里地。取狗收了5块钱。提着狗又走回航站楼坐大巴。机场的人说大巴不让带狗,一位机场的清洁工大娘帮我一起把狗笼塞进了我拿来的大旅行袋。上车时一位工作人员要帮我把包往车下行李仓拿,我直接告诉他包里是活的动物,他势意我上车了。之前我还想他会不让我上。

取过狗发现它肚子有不少红斑,那时并未太在意。后来证明那是狗螨。还有它拉第一泡便便里就有一条虫。不过很欢快的。

5号。周三

早晨喂了狗狗一个煮鸡蛋。我上班去了。晚上回来发现便便旁边还有一陀稀的呕吐物,狗狗特别的欢,也没想什么,喂了他半袋小包的软狗粮泡馒头,吃的很香。

6号。周四

老家的亲戚从上海过来奔丧了。中午狗狗吃饭后不到一个小时,吐了,一会又拉了一泡。但精神还很好。晚上大约快12点多,又吐了一次拉了一次,然后喝了很多水。狗狗显得有些疲倦了。

7号。周五

早上看着狗狗还行,起得也挺早。 不过不是那么的欢快了。 早上没有喂他,怕他再吐。 让他缓缓。

下午上班打电话让我妈帮我喂了狗狗。 晚上回去听说它吃了小半个馒头。

大约9点多狗狗吐了,还拉肚子。快12点又吐了。1点多我听见动静醒了,发现它又吐了,而且拉了,然后喝了很多水。狗狗显得有些没不舒服了,没精力了。也把我折腾的够呛。

8号。周六

早上吃过饭,9点就送狗狗到了宠物医院。检查了狗瘟和细小,结果细小强阳性。

医生开了240块钱的针,让输液。后来去掉了一针。170快。

狗狗太小了,血管细,再加是短毛狗,皮厚,总找不到血管,前后3个小吊瓶,扎了6针才打完。

最后又打了4针小针。有葡萄糖,盐水,消炎针,单抗血清,干扰素,还有止吐的。

直到中午才打完。医生说这是早期症状,后期会便血,吐血,感染细小的死亡率在60%以上。

我问医生,看它的情况会怎样? 医生说:你陪着他,不放弃。他就可能会活。

打针时还有点精神,还会反抗,想拒绝打针。带回家就有吐了,然后拉。我让妈多看住点,我去单位了。

晚上回家发现笼子里就有呕吐物,给它清理了,它又拉了点。还找了个旧盖蒂搭在笼子上保暖。

接着从9,10点到凌晨3点多,先后发现它吐了5次。不过吐的比较少了,肚子里已经没什么了。都是黄绿色的。

它晚上几次出笼找水喝。我按照医嘱,没有喂食,没有喂水。

9号。周日

早上9点之前就到了宠物医院打针。给它多加了一只免疫球蛋白。

昨天晚上发现他有脱水症状,吊瓶补水也改成上午下午两次。

上午打完针又到中午了。今天它精神状态很差,低温也很低,只有35度,医生还以为量错了。

扎针时几乎不动,没有反抗。打针时就一直趴着似睡非睡的样子。很让人担心。

我把下午的药费也付了,吃完饭去单位,下午委托我妈帮我带它打针。

唉,明天我妈要去陵园,我要上班,还在考虑怎么办。

]]>

即使知道要见面

www.kupig.cn

在上面推荐的外国歌曲十分不错,推荐一首.

冷漠与自私的代价

还在出差中,也挺累,来些老东西吧!

德国的新教牧师 马丁.尼莫拉 (Martin Niemoller, 1892~1984)

被铭刻在美国波士顿<犹太人屠杀纪念碑上>上.

=========================================

habe ich geschwiegen;

ich war ja kein Kommunist.

Als sie die Sozialdemokraten einsperrten,

habe ich geschwiegen;

ich war ja kein Sozialdemokrat.

Als sie die Gewerkschafter holten,

habe ich nicht protestiert;

ich war ja kein Gewerkschafter.

Als sie die Juden holten,

habe ich nicht protestiert;

ich war ja kein Jude.

Als sie mich holten,

gab es keinen mehr, der protestieren konnte

中文译版

起初他们(德国纳粹党)追杀共产主义者,

我不是共产主义者,我不说话;

接着他们追杀犹太人,

我不是犹太人,我不说话;

后来他们追杀工会成员,

我不是工会成员,我继续不说话;

此后他们追杀天主教徒,

我不是天主教徒,我还是不说话;

最后,他们奔向我来,

再也没有人站起来为我说话了。

英语(版本1)

First they came for the Communists,

and I didn’t speak up,

because I wasn’t a Communist.

Then they came for the Jews,

and I didn’t speak up,

because I wasn’t a Jew.

Then they came for the Catholics,

and I didn’t speak up,

because I was a Protestant.

Then they came for me,

and by that time there was no one

left to speak up for me.